Sind Sie sicher, dass Sie sicher sind?

Trotz der spektakulären Cyberangriffe auf Kritische Infrastrukturen glauben insbesondere kleine und mittlere Unternehmen, kein interessantes Ziel für Cyberkriminelle zu sein. Doch genau diese Annahme ist falsch: Selbst mittelständische Einzelhandelsketten wurden in Deutschland bereits lahmgelegt und zu horrenden Zahlungen erpresst. Kriminelle kundschaften schon lange Geschäftstätigkeit und Umsatz von KMU aus, um Lösegeldforderungen in angepasster Höhe zu erpressen. Deren Vorteil: Oft werden Sicherheitsstandards bei kleineren Unternehmen vernachlässigt, was den Fremdzugriff vereinfacht.

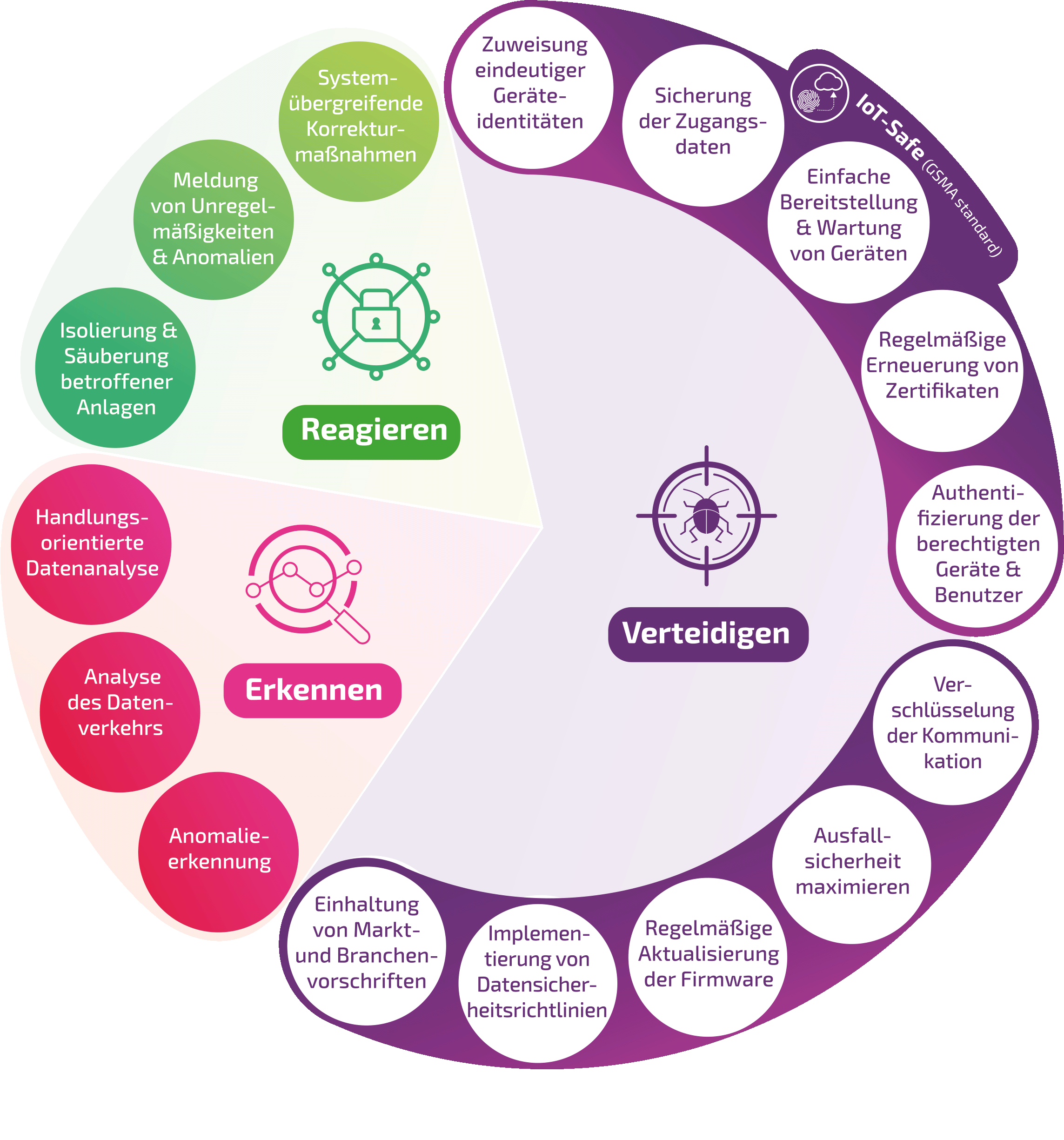

Ziel ist es, den Fremdzugriff auf die eigene IoT-Umgebung so zu erschweren, dass sich der Aufwand für einen erfolgreichen Cyberangriff nicht mehr lohnt.

Verteidigen

Die ständige Analyse des Datenverkehrs und die Früherkennung von Angriffen z.B. durch Anomalie-Erkennung ermöglicht erst die schnelle Abwehr.

Erkennen

Die Reaktionsfähigkeit auf Fremdzugriffe umfasst ein strukturiertes Reportingsystem und die Möglichkeit, betroffene Systeme schnell in Quarantäne setzen zu können.

Reagieren

1.5 Billionen

Die Anzahl der Angriffe auf IoT-Geräte allein im 1. Halbjahr 2021 (von Kaspersky entdeckt)

$4.3M

Durchschnittliche Kosten eines Ransomware-Angriffs (IBM)

85%

Sicherheitsbedenken sind ein Haupthindernis für die Einführung von vernetzten Geräten

$3M

Durchschnittliche Kosteneinsparungen durch vollständig implementierte Sicherheits-KI und Automatisierung (IBM)

77%

Zunahme von Malware-Angriffen auf IoT-Geräte im 1.Halbjahr 2022 (Sonicwall)

$600M

Der Rückruf eines medizinischen Geräts aufgrund einer nicht behobenen Sicherheitslücke kann bis zu 600 Millionen Dollar kosten (McKinsey)

Conexa – die beste Lösung für alle Netzstandards, Märkte und Geschäftsmodelle

Die Mobilfunktechnologie von heute bietet mit speziellen auf die M2M-Kommunikation ausgerichteten Netzstandards viel mehr Optionen zur Entwicklung neuer Produkte und Geschäftsmodelle. Diese Technologien sind jedoch nur eine Komponente. Conexa geht weiter und löst eine breite Palette an technischen und wirtschaftlichen Herausforderungen für OEM und Erstausrüster.

Erweiterte Kontrollmöglichkeiten

Conexa bietet über das SIM-Management-Portal SIMPro einzigartige Tools für die Verwaltung und den Einblick in das Verhalten, die Leistung und die Kostenkontrolle pro SIM-Karte und pro Endgerät.

Zertifiziert nach ISO 27001

Wireless Logic mdex ist ISO 27001 zertifiziert und garantiert abgeschirmte Vernetzung zum Schutz vor Fremdzugriffen. Conexa bietet Mechanismen, um eine unbefugte Nutzung automatisch zu erkennen und zu blockieren.

Hochverfügbarkeit

Mit eigenen Rechenzentren, Backup-Lösungen und der Aggregation zahlreicher Netzanbieter sichert Conexa mögliche Verbindungsausfälle einzelner Netze ab.

Cloud-Sicherheit

Conexa garantiert mehr Sicherheit und Skalierbarkeit durch Zero-Touch-Onboarding von Geräten bei Cloud-Diensten.

Roaming und Datenschutz-Bestimmungen

Bei einigen Apps oder Ländern sind bestimmte Dienste wie permanentes Roaming oder die Datenverwendung gesetzlich festgelegt. Conexa ist darauf ausgelegt, die beste Lösung für den jeweiligen Markt zu liefern.

Konstanter Service and Support

Statt einer Vielzahl von Ansprechpartnern steht Ihnen mit Conexa stets ein einziges qualifiziertes Team zur Seite, das Sie über den gesamten Lebenszyklus unabhängig vom jeweiligen Tarif betreut.